Neste artigo vamos demonstrar como uma VPN utilizando o firewall pfSense e OpenVPN usando o Wizards.

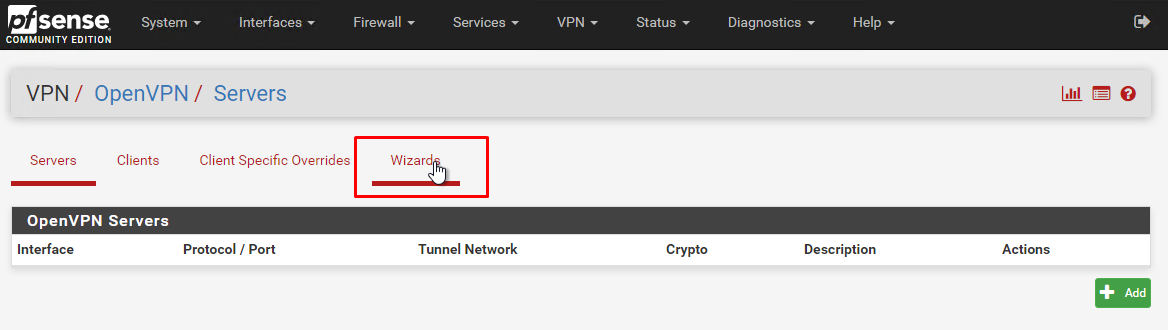

1. Ao acessar seu pfSense, clique em “VPN” > “OpenVPN“. Dentro deste menu vamos criar com a configuração automática clicando em “Wizards”;

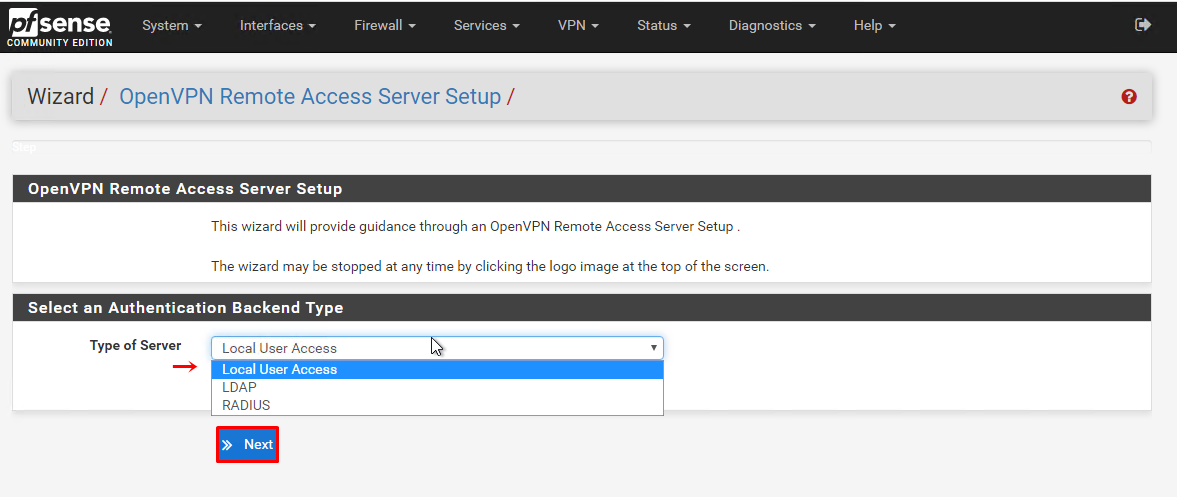

2.Vamos escolher o tipo de autenticação da VPN.

- Local User Access: Usuários internos do PfSense.

- LDAP: Utilizará usuários de um servidor LDAP ou AD.

- RADIUS: Utilizado para um servidor de autenticação que suporte RADIUS.

Neste caso escolha “Local User Access” em seguida clique em “Next“;

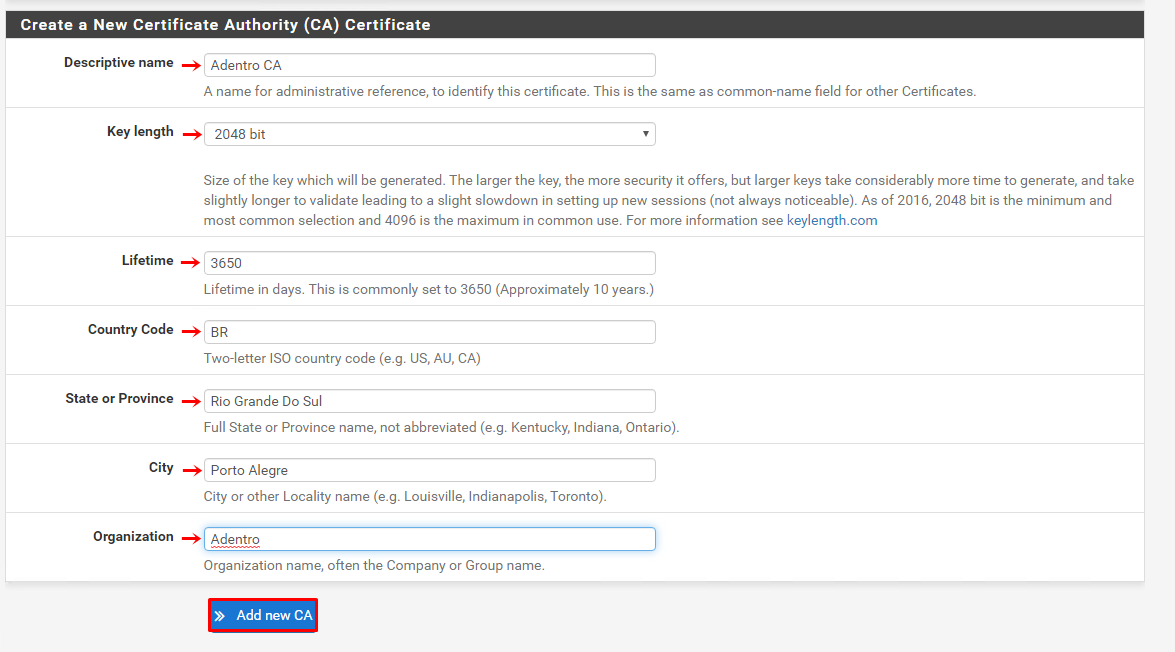

3. Vamos configurar a CA de nosso PfSense, ela será responsável por emitir os certificados do PfSense. Preencha o cadastro com as informações a seguir (claro, lembre-se sempre de alterar de acordo com as suas necessidades):

- Descriptive name: Adentro_CA

- Key length: 2048 bit

- Lifetime: 3650

- Country Code: BR

- State or Province: Rio Grande do Sul

- City: Porto Alegre

- Organization: Adentro

Clique em “Add new CA“.

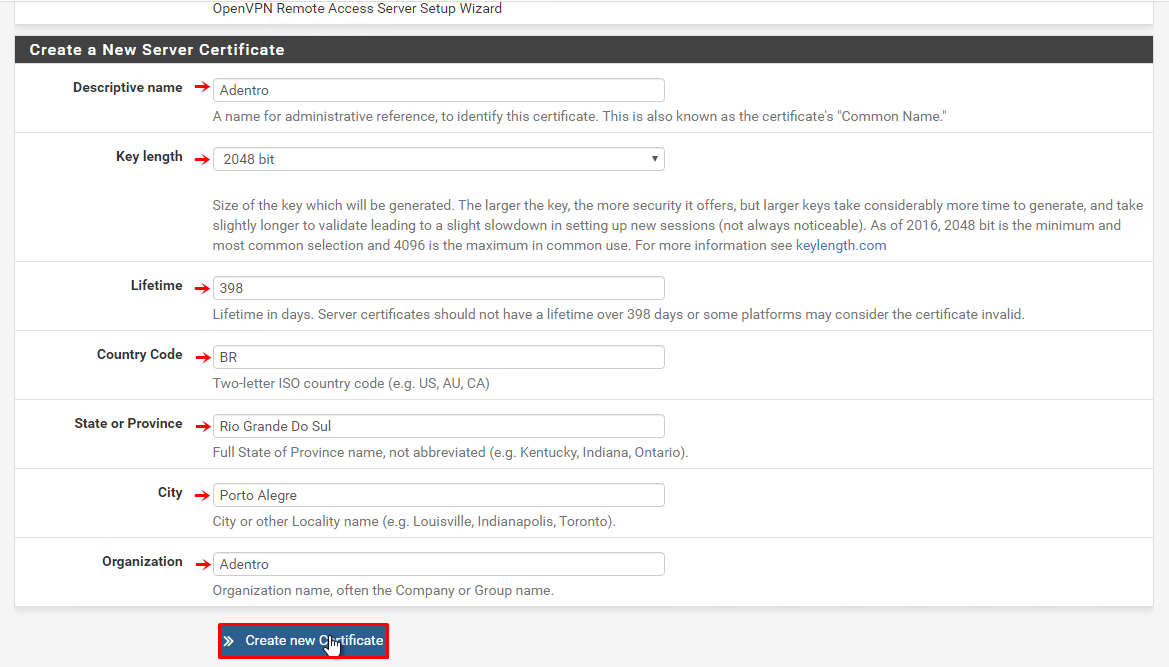

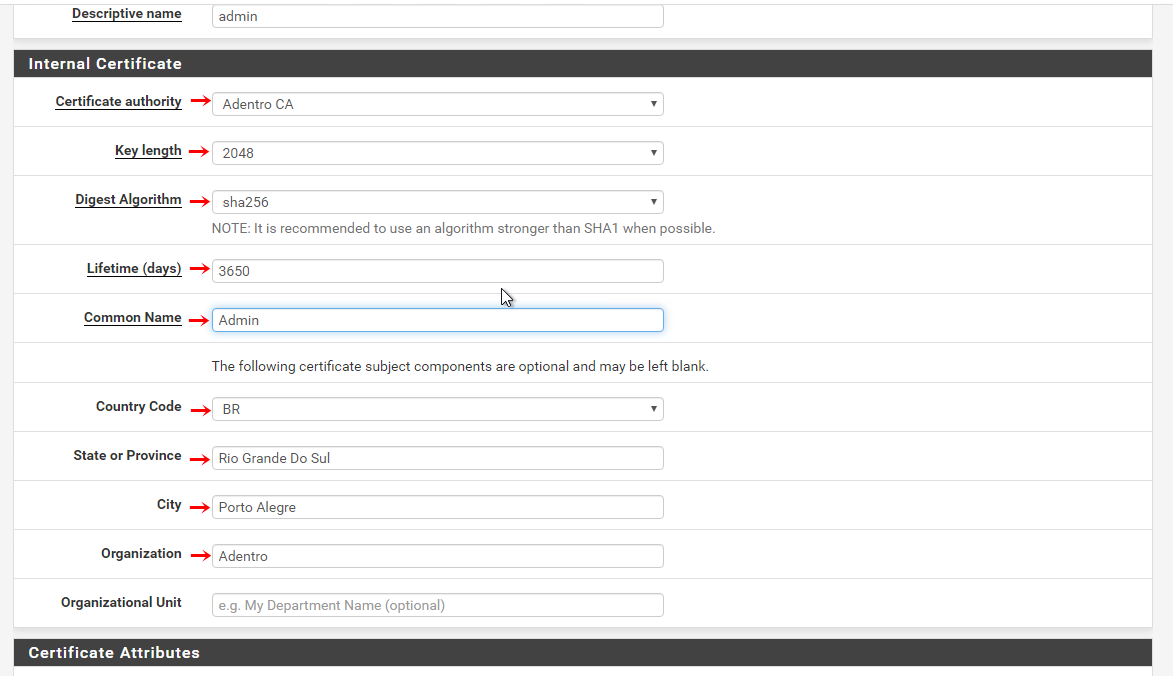

4. Agora vamos emitir o certificado para nosso servidor de VPN. Preencha o cadastro com as informações a seguir (claro, lembre-se sempre de alterar de acordo com as suas necessidades):

- Descriptive name: Adentro

- Key length: 2048 bit

- Lifetime: 398

- Country Code: BR

- State or Province: Rio Grande do Sul

- City: Porto Alegre

- Organization: Adentro

Clique em “Create new Certificate“;

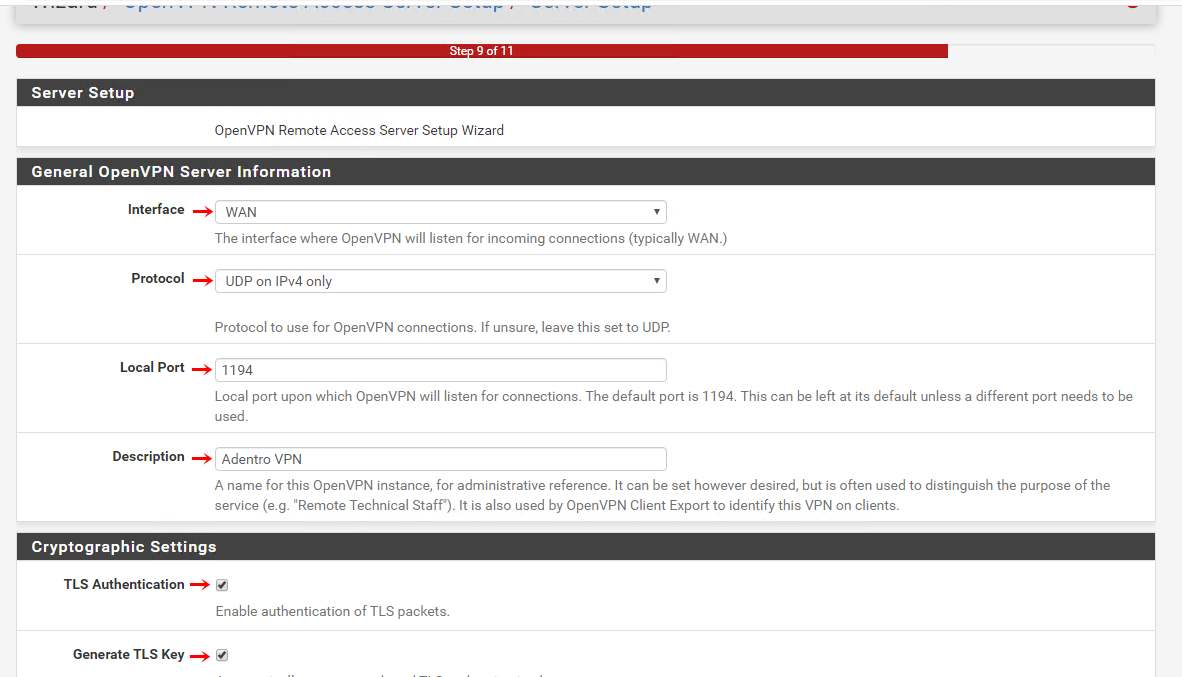

5. Vamos configurar a porta de acesso, por padrão o OpenVPN utiliza o porta 1194 mas podemos trocar conforme a necessidade e utilização.

- Interface: WAN (interface de rede na qual o servidor aguardará pela conexão do cliente, deve apresentar conexão com a Internet)

- Protocol: UDP on IPv4 only

- Local Port: 1194 (porta na qual o servidor aguardará pela conexão do cliente, 1194 é a porta convencional para o protocolo OpenVPN, você pode utilizar essa porta para a primeira VPN, mas se for criar outras, deverá reservar portas diferentes para cada VPN, por exemplo 1195, 1196…)

- Description: Adentro VPN (descrição da VPN, deve ser um nome informativo, até porque aparecerá na tela do cliente identificando a conexão)

- TLS authentication: O TLS é altamente desejável, portanto, marque Habilitar autenticação de pacotes TLS

- Generate TLS Key: Não há chave TLS existente, portanto, marque Gerar automaticamente uma chave de autenticação TLS compartilhada .

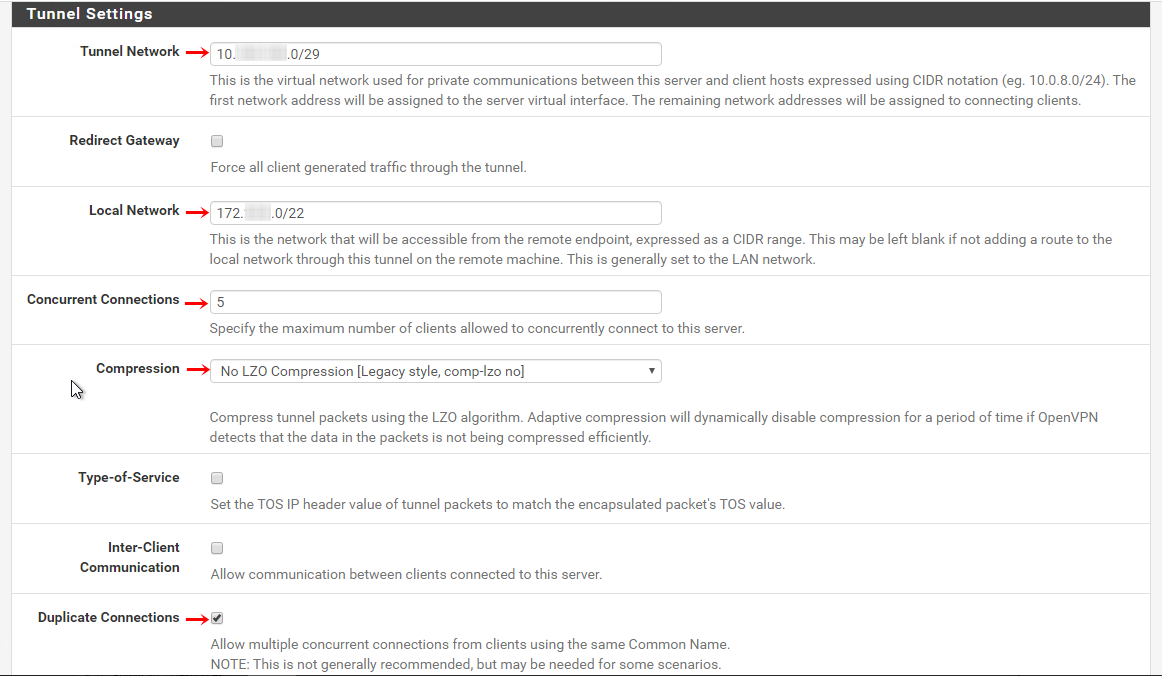

6. Agora vamos as configurações essenciais para a VPN.

- Tunnel Network: Endereçamento de IP que as máquinas devem assumir ao se conectar no túnel.

- Redirect Gateway: Opção utilizada para direcionar todo tráfego de rede do cliente de VPN para o túnel. Opção não recomendada.

- Local Network: Rede a serem disponibilizadas pela VPN.

- Concurrent Connections: Quantidade de conexões permitidas no túnel de VPN.

- Compression: Tipo de compressão utilizada no túnel, colocada sem compressão para melhor desempenho.

- Duplicate Connections: Permitir que um usuário se conecte de mais de uma estação simultaneamente.

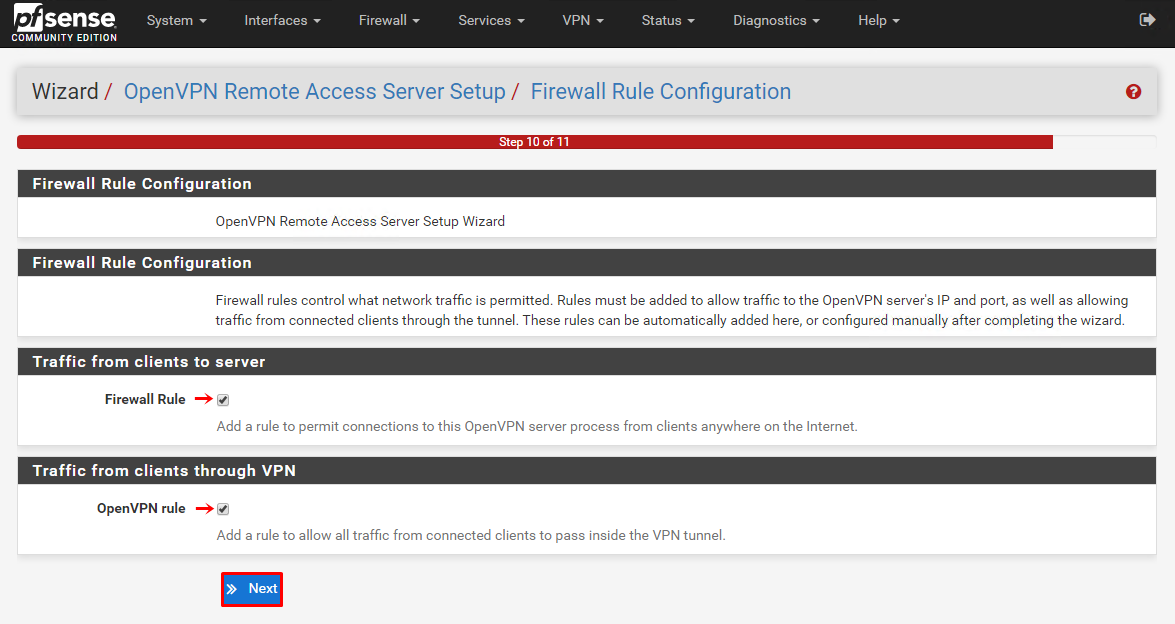

7. Habilite a opções “Firewall Rule” e “OpenVPN rule“, em seguida clique em “Next“;

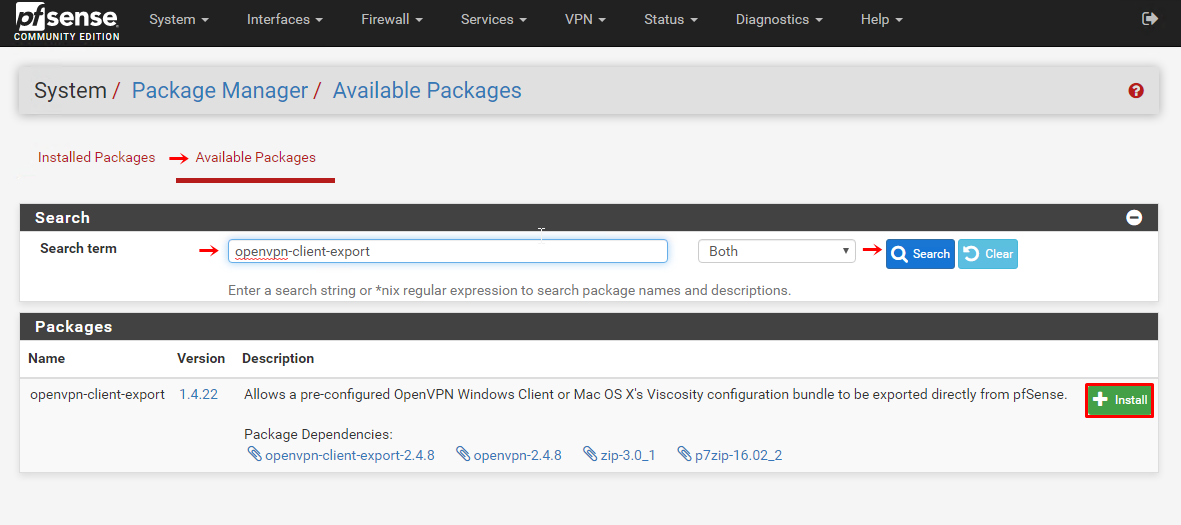

8. Vamos instalar o pacote “openvpn-client-export” para poder exportar os arquivos de configuração. Para dar inicio ao processo de instalação:

- Clique em “System“>”Package Manager“> “Available Packages“

- Em “Search term” pesquise por “openvpn-client-export”,

- No menu “Packages” na linha do “openvpn-client-export” clique em “+ Install“;

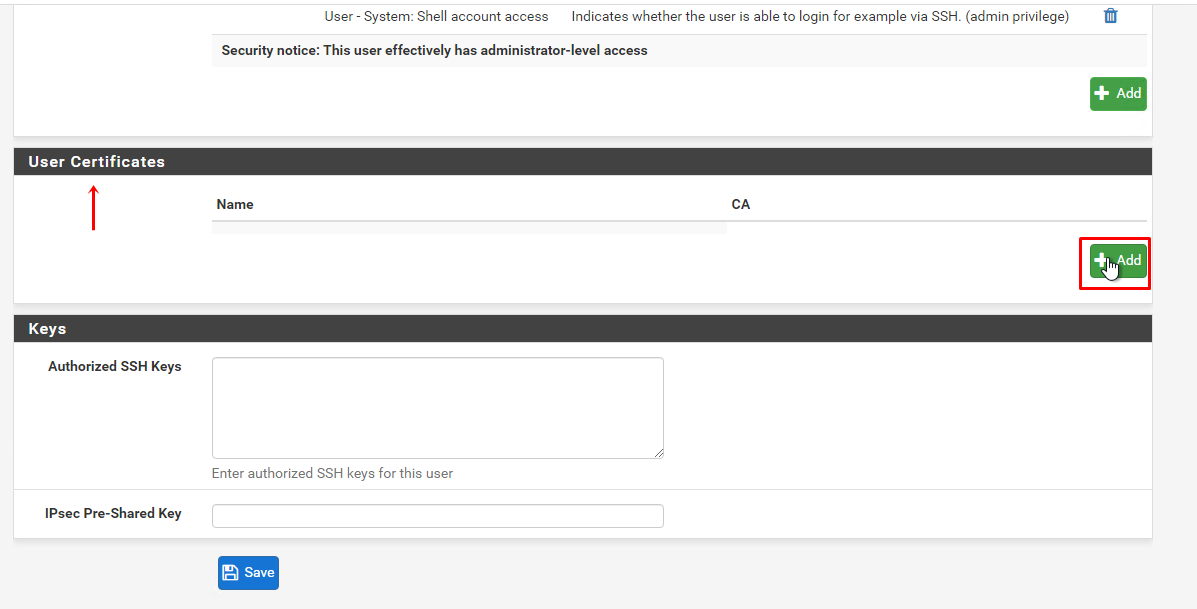

9. Neste tutorial vamos utilizar o usuário “admin” para nos conectarmos a VPN. Portanto precisamos criar um certificado para este usuário editando ele o menu “System” > “User Manager”> “Edit” na informações do usuário em “User certificates” clique em “+Add“;

10. No menu “Internal Certificate“, em “Certificate authority” selecione o certificado “Adentro CA“;

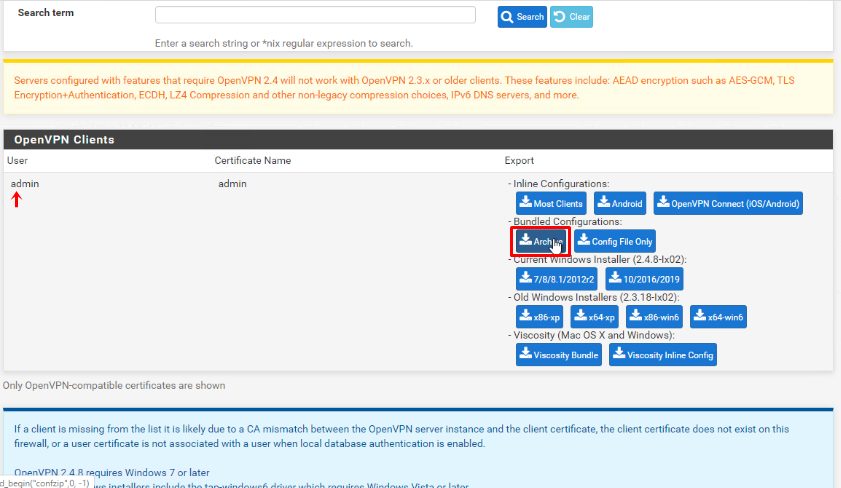

11. Agora podemos exportar as configurações no menu “VPN” > “OpenVPN” na opção “Client Export” navegue na página até o menu “OpenVPN Clients” na linha do usuário clique em “Archive“;

Veja também: